Оценка стойкости к внешним воздействиям в микроэлектронике

Защита информации – важный этап в создании устройств в различных критически важных для безопасности приложениях: смарт-картах, смартфонах, военных, финансовых и медицинских системах. В мировой практике производителей микроэлектронных компонентов есть опыт стандартизации продукции по типу стойкости к внешним воздействиям.

Соответствие микроэлектронного компонента определенному стандарту или уровню внутри стандарта дают гарантию, что данное устройство будет сохранять информацию в определенных условиях. Чтобы определить эти условия, необходимо проводить определенные тестирования. Так как тема внешних воздействий начала обретать актуальность почти сразу же с распространением электроники, тема защиты от этих воздействий стала необходимостью для безопасного производства.

Виды атак на системы в микроэлектронике

Чтобы соответствовать современному уровню в данной отрасли, создавать и использовать необходимые средства защиты, нужно иметь четкое представление о всех уязвимостях продукции. Физические атаки на системы делятся на три категории:

- неинвазивные атаки;

- полуинвазивные атаки;

- инвазивные атаки.

Инвазивные атаки требуют прямого доступа к внутренним компонентам устройства, что обычно требует хорошо оснащенного и хорошо осведомленного злоумышленника. Между тем, инвазивные атаки становятся все более требовательными и дорогостоящими по мере уменьшения размеров и увеличения сложности устройства.

Неинвазивная атака не требует какой-либо начальной подготовки тестируемого устройства и не причинит физического вреда устройству во время атаки. Инженер может либо подключить провода к устройству, либо подключить его к тестовой цепи для анализа.

Неинвазивные атаки (SCA) в микроэлектронике

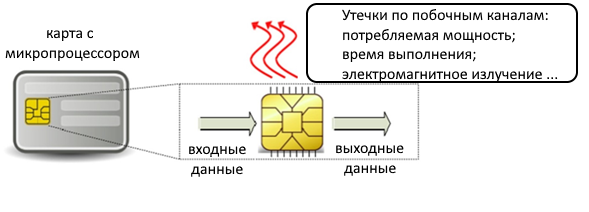

Атаки по побочным или боковым каналам (SCA) – это неинвазивные атаки, они направленны на уязвимости в практической реализации криптосистемы, а не на анализ статистических или математических слабостей.

Такие атаки используют утечку физической информации из различных косвенных источников или каналов - таких как потребляемая мощность целевого устройства, электромагнитное (ЭМ) излучение или время, необходимое для вычислений.

Эти каналы называются «побочными или боковыми каналами». Информация, заложенная в параметры побочного канала, зависит от промежуточных значений, вычисленных во время выполнения криптоалгоритма, и коррелируется с входными данными и секретным ключом [1].

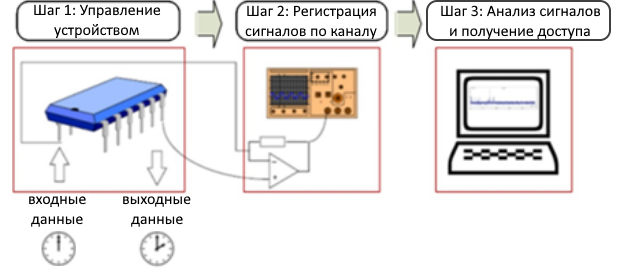

На рисунке 1 показано, как устройство пропускает информацию по побочному каналу во время работы. Распространенные атаки по побочным каналам, такие как энергетические атаки, контролируют энергопотребление устройства.

Как правило, это делается путем подключения на вывод Vdd или Gnd микросхемы, которая выполняет криптографическую операцию, для регистрации рассеиваемой мощности. Потребляемая мощность устройства фиксирует коммутационную активность соответствующих транзисторов, которая зависит от входных данных криптографической функции.

Во время работы устройства потребление энергии можно измерить с помощью осциллографа, а соотношение между потребляемой мощностью и секретным ключом анализируется различными способами.

Рисунок 1 – Утечки по побочным каналам при работе криптографического оборудования

Предпосылки SCA

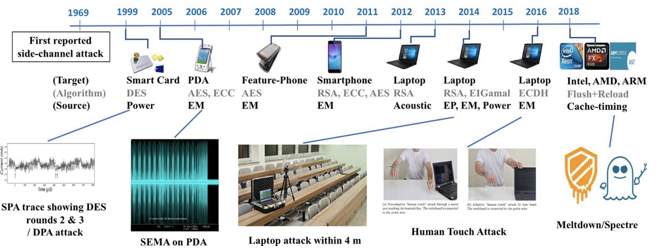

Первым зарегистрированным случаем SCA была атака на правительственное учреждение в 1965 году. Атака была применена к криптографической машине, которая создавала шифрованные тексты с использованием ключа, который сбрасывался ежедневно [2].

Записав звук модуля, злоумышленники смогли получить секретный ключ. Они связали количество звуков щелчков, издаваемых машиной, со значением клавиши. С тех пор SCA сильно эволюционировали и основываются на несколько других параметрах, например, мощность, синхронизация и ЭM.

Временная шкала на рис. 3 показывает эволюцию SCA за последние пять десятилетий.

Рисунок 2 – Эволюция SCA

Способы выявления неинвазивных атак

Простой анализ мощности (SPA) - это метод прямой интерпретации собранных кривых энергопотребления для набора входов. Требуются относительно подробные знания о реализации криптографического алгоритма и опытный инженер, чтобы интерпретировать информацию о секретном ключе путем визуального исследования потребляемой мощности. На рис. 2 представлен обзор процесса SCA.

Рисунок 3 - Процесс сбора данных об атаках по побочным каналам, где применяется управляемая схема атаки, и измерения передаются обратно в блок обработки для выполнения анализа побочных каналов. Этот процесс обычно итеративен, чтобы обеспечить более широкий функциональный охват и оптимизировать результаты

Дифференциальный анализ мощности (DPA) - это подход к статистическому анализу, который не требует детального знания целевой аппаратной реализации, которую можно рассматривать как черный ящик. DPA показала свою эффективность в обнаружении корреляции между потребляемой мощностью и обработанными данными, связанными с секретным ключом, с помощью статистических методов. Однако для успешного выполнения DPA часто требуется большое количество измерений.

Вывод

Подводя итог, можно сказать, что инженеры получили возможность эффективно извлечь секретный ключ, наблюдая и анализируя параметры побочного канала с помощью относительно дешевого оборудования в течение очень короткого промежутка времени, от нескольких минут до нескольких часов.

По этим причинам SCA смог обратить на себя большое внимание, особенно при применении к смарт-картам и устройствам IoT, для которых легко получить доступ к этим физическим параметрам, если не использовать специальную защиту при разработке.

Было предложено множество контрмер для предотвращения SCA. Эти контрмеры также со временем изменились по своей эффективности и стоимости, и они все чаще используются в новых устройствах для защиты от различных форм SCA.

*При подготовке статьи были использованы следующие материалы:

- Barenghi, L. Breveglieri, I. Koren, D. Naccache, Fault Injection Attacks on Cryptographic Devices: Theory, Practice, and Countermeasures, Proceedings of the IEEE 100 (11) (2012) 3056–3076.

- F. Standaert, Introduction to Side-Channel Attacks, in: Secure Integrated Circuits and Systems, Springer, Boston, MA, 2010, pp. 27–42.

Перейти в каталог систем для оценки стойкости к внешним воздействиям микросхем, смарт-карт и проч. >>>