Метод защиты микросхем с обратной стороны

Введение

Мы постоянно используем технику: дома, на работе, на отдыхе. Автомобили поддерживают подключение к удаленным сервисам через интернет, а управление их системами безопасности осуществляется с помощью электронных блоков. Смартфоны хранят в себе огромный объем личных данных, в том числе и данные банковских карт. Офисная техника стала умнее и теперь может быть объединена в единую сеть и простой чайник с уязвимостями во встроенном ПО может стать основой для заражения всей корпоративной сети.

Поэтому, безопасность интегральных схем (ИС) очень важна как для производителя, так и для конечного пользователя. Несмотря на существование множества контрмер, например, различных датчиков, активных сеток и экранов [1, 2], которые защищают верхнюю часть ИС, в публикациях сообщается о многих успешных физических атаках через обратную сторону микросхемы. Наиболее известные меры противодействия на современных безопасных ИС удалось обойти именно с обратной стороны ИС [3].

Атаки через нижнюю часть чипа могут быть успешно выполнены с использованием инструментов анализа отказов, таких как FIB (Focused Ion Beam) [4], микроскопов, которые могут осуществлять оптические методы, и вносить неисправности лазером [5] и фотоэмиссиионные микроскопы [6]. Эта ситуация демонстрирует необходимость защиты обратной стороны ИС, чтобы на выходе производства иметь безопасную продукцию.

Общее описание метода защиты микросхем

В настоящее время существует ряд мер защиты полупроводниковых устройств от атак, проводимых через обратную сторону ИС, например датчики полировки тыльной стороны чипа, которые чувствительны к толщине кремниевого слоя, находящегося под транзисторами [7]. Этот метод защищает устройство только от атак, которые удаляют часть кремния, но не от воздействий, которые проводятся оптическими методами без удаления кремния [8].

Существует другая схема защиты, в которой ИС инкапсулирована в светопропускающий материал, содержащий множество случайным образом распределенных частиц, изменяющих его свойства, и покрыта отражающим материалом [9]. Однако эта структура может защитить устройство от оптических атак, но ограничивает область применения ИС, поскольку ИС должна быть окружена такой структурой.

В патенте [10] для обратной стороны ИС предусмотрены меры защиты, представленные в 2012 году. С помощью этого метода элементы ИС сконфигурированы для излучения света внутри ИС на обратную сторону микросхемы и для обнаружения света, отраженного от нее в другую сторону.

Обратная часть ИС оснащена определенными светоизменяющими структурами, такими как поверхности с некоторой шероховатостью, фокусирующие линзы или вещество, содержащее отражающие частицы, направляющие отраженный свет на обратную сторону, где он будет обнаружен детекторами.

Светоизменяющие структуры, представленные в этом патенте, не просты в реализации и не могут предотвратить оптические атаки. В статье 2018 года предлагается решение, чтобы улучшить данное решение для достижения надлежащей структуры защиты полупроводниковых устройств.

Принципы защиты

Исследовательская группа из Берлинского технического университета сообщила о схеме защиты обратной стороны чипа, основанной на патенте упомянутом выше [10].

Представленное средство противодействия состоит из тонкого оптического активного слоя ITO-Ag-ITO (ITO: оксид индия и олова, Ag: серебра), нанесенного на заднюю поверхность кремния, который способен изменять интенсивность отраженного света в инфракрасном диапазоне в зависимости от угла падения (AOI – «angle of incidence») света [11].

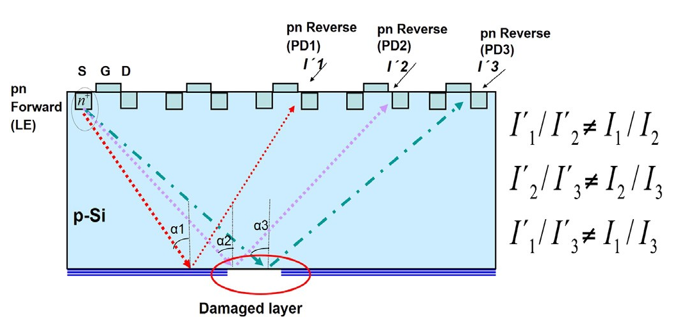

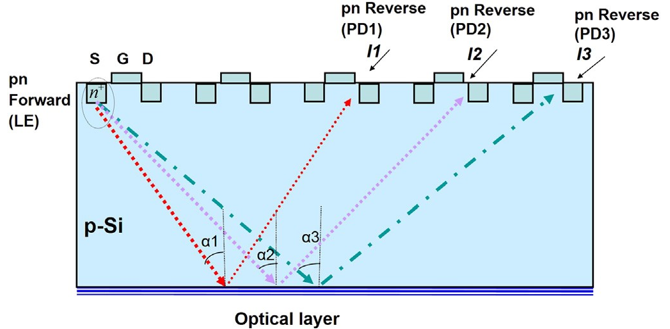

Обычные p-n-переходы (сток или исток транзисторов) использовались для направления света внутри ИС к задней стороне кристалла и обнаружения света, отраженного с задней стороны, в сторону схемы ИС. (рис.1).

Когда кремниевый p-n-переход смещен в прямом направлении, он излучает фотоны с энергией, равной или близкой к ширине запрещенной зоны кремния [12]. Часть созданных фотонов поглощается материалом кремния, в то время как другие частицы с более низкой энергией, которые не могут быть поглощены, проходят через кремний и достигают тыльной поверхности кремния; в зависимости от поверхности, энергия может отражаться, передаваться или поглощаться.

Отраженные от задней поверхности фотоны проходят через материал кремния и достигают той стороны ИС, где расположены другие p-n-переходы, используемые для обратного смещения в качестве фотодетекторов (PD). Из-за того, что сток и исток транзисторов сильно легированы и имеют узкую запрещенную зону, эти фотоны будут поглощаться переходами и создавать ток, который называется фототоком. Этот принцип показан на рис. 1.

В этом методе целостность тыльной поверхности с покрытием проверяется путем измерения фототоков частичных разрядов. Пока соотношение измеренных фототоков подтверждает угловую зависимость неповрежденного покрытия, проверяется целостность покрытия и никакого физического воздействия не происходит.

Как только зависимость покрытия от конкретного угла больше не может быть воспроизведена, это означает, что покрытие было повреждено, что указывает на физическую атаку с обратной стороны.

Поскольку этот оптический слой изменяет интенсивность отраженного света, интенсивность детектируемого света, а также фототок также изменятся, в случае удаления и повреждения слоя.

Следовательно, отношение фототока детекторов не идентично исходному отношению фототока, что приводит к обнаружению атаки. В этом случае обнаружение атаки выполняется с помощью электрических измерений. Этот процесс показан на рис. 2.

Для реализации этого метода в производственном процессе сначала на тыльную сторону ИС наносится защитный слой, а затем измеряется коэффициент фототока и сохраняется как шаблон в одноразовой программируемой памяти.

Для защиты ИС от любого физического вмешательства с тыльной стороны целостность слоя может постоянно проверяться всякий раз, когда ИС начинает работать, или, если необходимо, несколько раз в течение определенного периода времени, когда ИС находится в работе. Если целостность уровня подтверждена, процесс будет продолжен, в противном случае ИС должна выключиться и стереть все конфиденциальные данные.

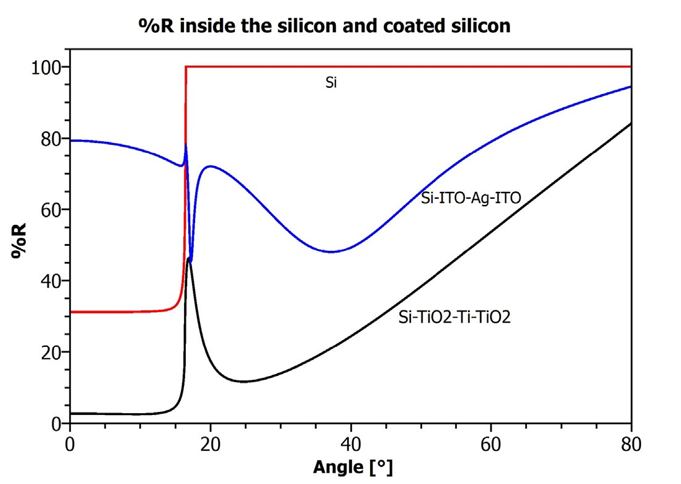

В работе исследовательской группы из Берлинского технического университета вводится оптически активный слой TiO2-Ti-TiO2 (TiO2: диоксид титана, Ti: титан), который обеспечивает сильное угловое отражение.

На рис. 3. сравнивается отражательная способность поверхности кремния с поверхностью кремния, покрытого ITO-Ag-ITO и кремния, покрытого TiO2-Ti-TiO2, на длине волны 1160 нм, где источник света и детектор находятся внутри кремния. Совершенно очевидно, что слой TiO2-Ti-TiO2 имеет более сильное зависящее от угла отражение и может обеспечивать более сильное соотношение фототоков.

Например, в кремнии, покрытом ITO-Ag-ITO, изменение отражательной способности составляет от 50% до 95% в диапазоне 0–80 °, тогда как в случае TiO2-Ti-TiO2 оно составляет от 11% до 85%.

Вывод

До этого исследования представленная концепция защиты обратной стороны ИС была лишь многообещающей идеей. В настоящее время структура защиты улучшена таким образом, что эта концепция теперь функционирует в реальности. В этой работе используются интегрированные электронные компоненты ИС для защиты обратной стороны ИС от физических атак и представлен оптически активный слой в качестве защитного элемента, обладающего сильной, зависящей от угла, отражательной способностью.

Используемая литература:

[1] W. Rankl, W. Effing, Smart Card Handbook, Fourth Edition, John Wiley & Sons, Ltd., 2010 ISBN: 978-0-470-74367-6.

[2] D. Shahrjerdi, et al., Shielding and securing integrated circuits with sensors, Proc. IEEE/ACM Int. Conf. Comput.-Aided Design (ICCAD) (2014) 170–174.

[3] C. Helfmeier, D. Nedospasov, C. Tarnovsky, J.S. Krissler, C. Boit, J.-P. Seifert, Breaking and entering through the silicon, Proceedings of the 2013 ACM SIGSAC Conference on Computer & Communications Security, ACM, 2013, pp. 733–744.

[4] C. Boit, C. Helfmeier, U. Kerst, Security Risks Posed by Modern IC Debug and Diagnosis Tools, Proceedings - 10th Workshop on Fault Diagnosis and Tolerance in Cryptography, FDTC, (2013), pp. 3–11.

[5] G.J. van Woudenberg, Jasper, F. Witteman, Marc, Federico Menarini, Practical optical fault injection on secure microcontrollers, Proceedings - Workshop on Fault Diagnosis and Tolerance in Cryptography, FDTC, 2011, pp. 91–99.

[6] A. Schlösser, D. Nedospasov, J. Krämer, S. Orlic, J.-P. Seifert, Simple photonic emission analysis of AES, J. Cryptogr. Eng. 3 (2013)

[7] S. Manich, D. Arumi, R. Rodriguez, J. Mujal, D. Hernandez, Backside polishing detector: a new protection against backside attacks, “DCIS'15 - XXX Conference on Design of Circuits and Integrated Systems”. Estoril, 2015, pp. 1–6.

[8] S. Tajik, H. Lohrke, J.-P. Seifert, C. Boit, On the Power of Optical Contactless Probing: Attacking Bitstream Encryption of FPGAs, CCS, 2017.

[9] O. Kömmerling, F. Kömmerling, “Anti Tamper Encapsulation for an Integrated Circuit”, US 7005733 B2, (Feb 2006).

[10] F. Zachariasse, patent US8198641 B2, (Jun 2012).

[11] E. Amini, R. Muydinov, B. Szyszka, C. Boit, Backside Protection Structure for Security Sensitive ICs (43rd International Symposium for Testing and Failure Analysis), (2017), pp. 298–303 (Asm, 2017).

[12] B.E.A. Saleh, John Wiley and Sons, (1991).