Анализ защиты от внешнего воздействия

В условиях быстро развивающейся отрасли ИТ-технологий перед производителями и пользователями защищенных информационных систем встают вопросы защиты и противодействия несанкционированному доступу, требующие всё новых решений.

Сегодня хакеры используют всё более изощрённые методы получения несанкционированного доступа. Определение уязвимости, связанной с ошибками в проектировании аппаратных средств, с ошибками в программных кодах, с ошибками в результате случайно или намеренно вносимых сбоев в работу аппаратных средств, ЭМ-воздействие на аппаратные средства и т.п. - все это связано с оценкой стойкости электронных устройств ко внешним воздействиям. От правильности выбранного программно-аппаратного решения зависит защищенность информации от внешних атак хакеров.

Компания Riscure (Нидерланды) - общепризнанный лидер в отрасли производства оборудования для проверки стойкости аппаратных средств и программного кода ко внешним воздействиям. Наряду с этим компания Riscure располагает собственной лабораторией оказывающей услуги по тестированию защищенности микросхем и встроенных систем на соответствие отраслевым стандартам или техническому заданию заказчика.

Оборудование для анализа устойчивости ко внешним воздействиям

Для анализа устойчивости электронных компонентов и систем, таких как микропроцессоры, смарт-карты, сим-карты, встроенные системы (system-on-chip) и т.п., используется два вида оборудования:

- Оборудование для анализа устойчивости к атакам по сторонним или побочным каналам SCA

- Оборудование для анализа внесением искажений FI.

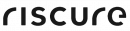

Riscure Inspector - оборудование для оценки и анализа уязвимости чипов ко внешним воздействиям

Линейка оборудования Riscure Inspector

- это мощная и гибкая исследовательская платформа, которая включает в себя интегрированный набор аппаратного и программного обеспечения для оценки и анализа уязвимостей чипов и систем к пассивным видам атак по побочному каналу SCA (SIDE CHANNEL ANALYSIS) и активным видам атак по ошибкам вычислений методом внесения искажений FI (FAULT INJECTION).

Система Inspector SCA

Система Inspector SCA предназначена для оценки устойчивости устройств к атакам по побочному каналу (SIDE CHANNEL ATTACKS). В ней применяются методы анализа энергопотребления устройств – DPA (Differential Power Analysis), CPA (Correlation Power Analysis), а также набор тестовых процедур TVLA (Test Vector Leakage Assessment).

- DPA - дифференциальный анализ энергопотребления. Основан на статистическом анализе результатов множества измерений данных энергопотребления устройства, обусловленных физической реализацией механизма алгоритма, устранения влияния шумов и погрешностей измерения.

- CPA – корреляционный анализ энергопотребления. Основан на вычислении вектора коррелирующих с ключом значений энергопотребления с пиком во время его выполнения.

- TVLA – оценка утечек при помощи тестовых векторов. Данная методика включает набор тестов, позволяющих определить потенциальные уязвимости систем по нескольким параметрам – энергопотреблению, радио- и электромагнитному излучениям и т.д.

Данные методы позволяют аналитикам оценивать возможность преобразования физических данных в бинарные, следствием чего может быть извлечение ключа и оказание несанкционированного воздействия на систему злоумышленниками.

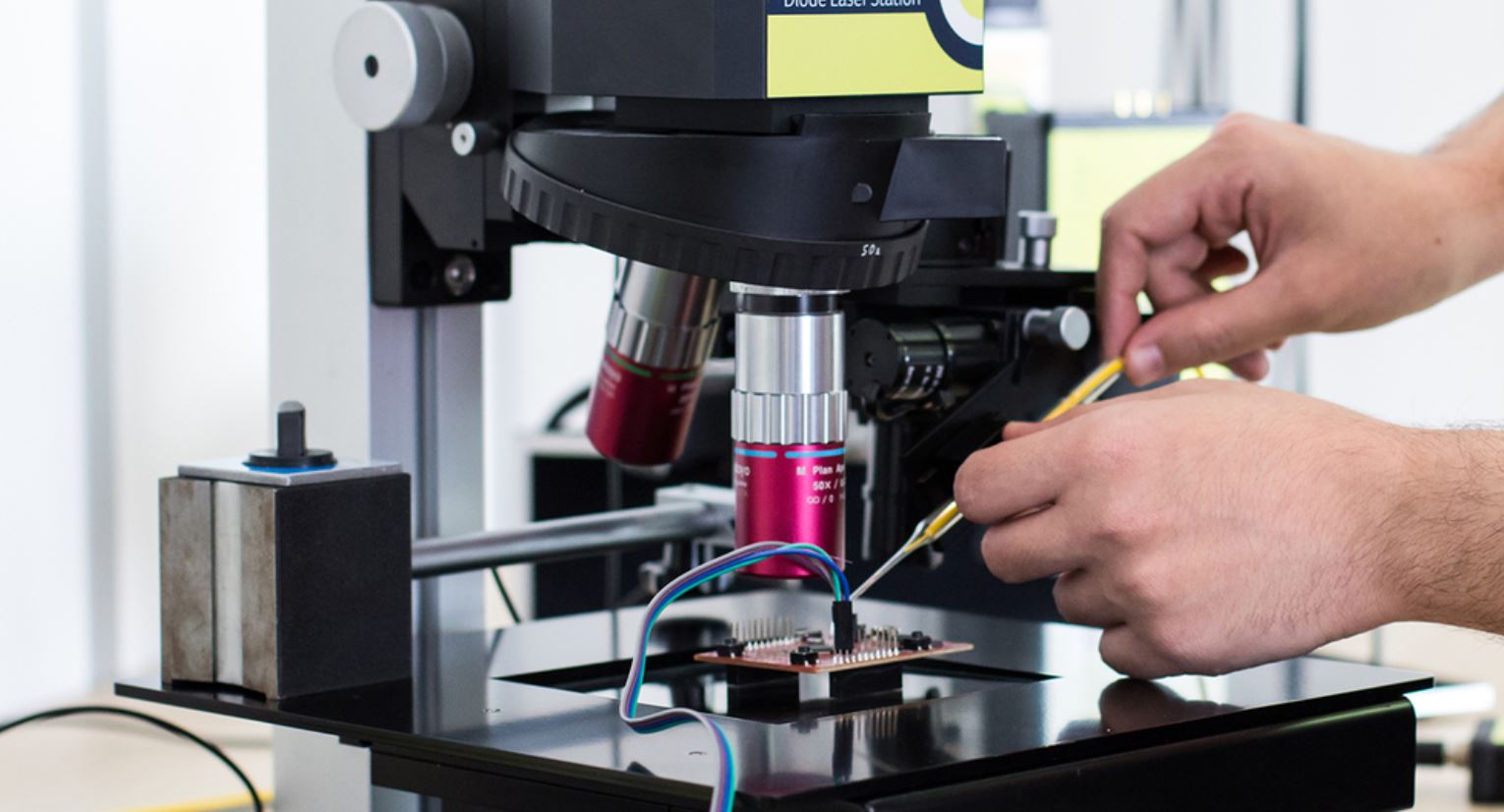

Система Inspector FI

Оборудование Riscure Inspector FI

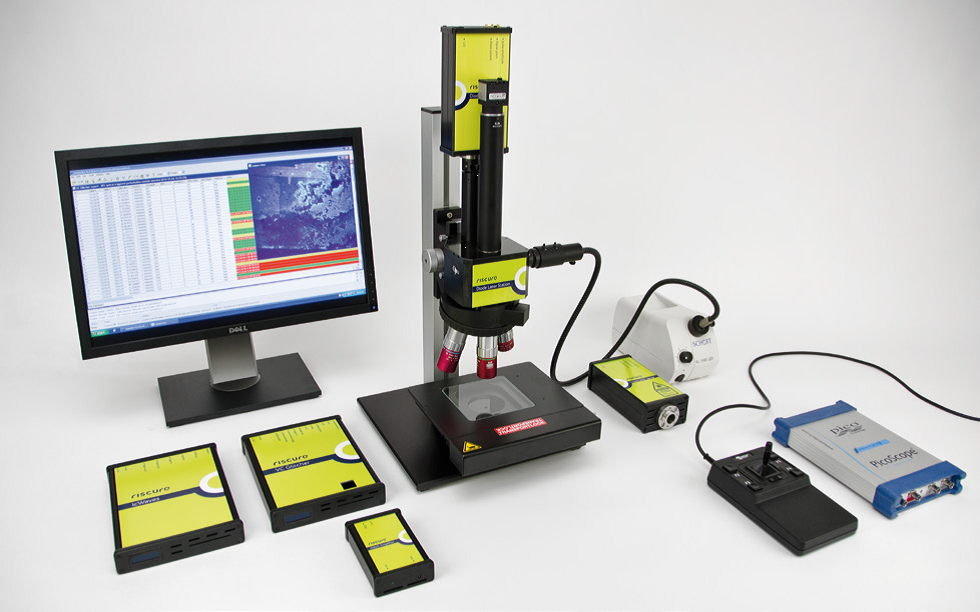

Система Inspector FI предназначена для оценки устойчивости к атакам методом внесения искажений (FAULT INJECTION) и включает в себя модуль дифференциального анализа искажений DFA (Differential Fault Analysis) для оценки устойчивости к атакам на ошибки вычислений для алгоритмов шифрования DES , AES и RSA. Предлагает все функции для тестирования технологий применяемых в смарт-картах. С помощью Inspector FI пользователь может проверить, можно ли извлечь ключ, вызвав ошибки в операциях чипа, обойти проверку, такую как аутентификация или состояние жизненного цикла, или изменить программный поток кода на чипе.

Используемые аппаратные компоненты обеспечивают точные, надежные и, следовательно, предсказуемые, вносимые сбои тактовой частоты и напряжения, а также усовершенствованные оптические атаки с помощью специально разработанного лазерного оборудования. Атаки, связанные с внесением искажений, также известные как атаки с возмущением, изменяют нормальное поведение микросхемы, вызывая эксплуатационную ошибку.

С помощью Inspector FI пользователь может проверить, можно ли извлечь ключ, вызвав ошибки в операциях чипа, обойти проверку, такую как аутентификация или состояние жизненного цикла, или изменить программный поток кода на чипе. Инспектор FI - Fault Injection - предлагает все функции для проведения тестирования внесением искажений для технологии смарт-карт.

Единая платформа Riscure Inspector

Обе модификации систем Inspector SCA и Inspector FI могут быть объединены в единой платформе Inspector SCA/FI. Оборудование Inspector SCA и FI

позволяет разработчикам и производителям устройств исследовать их защищенность и подбирать адекватные механизмы внешней и внутренней защиты от хакерских атак.

Если Вас заинтересовало оборудование для проверки на стойкость ко внешним воздействиям, обращайтесь в нашу компанию. Наши специалисты расскажут подробно о методах проверки и сориентируют Вас по ценам на продукцию. Присылайте свои вопросы на электронную почту: info@sernia.ru